Kimlik avı nedir?

Kimlik avı, ödeme sayfasını tahrif etmek veya zayıf şifrelere sahip olmak ve hatta kötü amaçlı yazılım bulaşmış bağlantıları kullanmak gibi yöntemlerle gizli ve hassas bilgiler elde ederek dolandırıcılık anlamına gelir. Örneğin: iki adımlı kimlik doğrulama oluşturmak veya satın alma bağlantısının doğruluğunu kontrol etmek, kimlik avını önlemek.

Kimlik avı, gizli ve hassas bilgilerin ele geçirilmesi yoluyla dolandırıcılık anlamına gelir. Phishing yapan bir hackerın amacı en sonunda finansal kaynaklarınıza ulaşmaktır ve bu kaynaklara ulaşmak sisteminizde başka kayıplara neden olabilir. Kurbanlar yalnızca bir bağlantıya tıklayarak şirketlerinin güvenliğini tehlikeye atabilir ve kendilerini kimlik hırsızlığına maruz bırakabilir. Ayrıca kişisel bilgilerin, kullanıcı adları ve şifreler gibi oturum açma kimlik bilgilerinin ve kredi kartı numaraları dahil finansal bilgilerin gizliliğini de tehlikeye atabilirler.

Kimlik avı dolandırıcılıklarının çoğu e-posta yoluyla gerçekleşir. E-posta, virüslü bağlantıları, casus yazılımları ve dolandırıcılıkları iletmenin en kolay yoludur; ancak başka yöntemler de vardır.

Bugünkü makalemiz, kimlik avı ve farklı yöntemleri hakkında faydalı bilgiler içermekte olup tamamen kurban olmaktan kaçınmanıza yardımcı olabilecek güvenlik farkındalığını artırmaya yöneliktir; Biz konuşacağız.

Kimlik avı saldırısı nedir?

Kimlik avı , oturum açma kimlik bilgileri ve kredi kartı numaraları da dahil olmak üzere kullanıcı bilgilerini çalmak için sıklıkla kullanılan bir tür sosyal mühendislik saldırısıdır . Güvenilir bir varlık gibi davranan bir saldırganın kurbanı bir e-postayı, anlık mesajı veya kısa mesajı açması için kandırması durumunda ortaya çıkar. Alıcı daha sonra kötü amaçlı yazılım yüklenmesine, fidye yazılımı saldırısının bir parçası olarak sistemin donmasına veya hassas bilgilerin ifşa edilmesine yol açabilecek kötü amaçlı bir bağlantıya tıklaması için kandırılır.

Bir saldırının yıkıcı sonuçları olabilir. Bireyler için bu, yetkisiz satın alımları, para hırsızlığını veya kimlik hırsızlığını içerir.

Buna ek olarak, kimlik avı genellikle Gelişmiş Kalıcı Tehdit (APT) olayı gibi daha büyük bir saldırının parçası olarak kurumsal veya hükümet ağlarında yer kazanmak, çalışanları güvenlik ortamlarını atlamaları ve kötü amaçlı yazılım dağıtmaları için kandırmak amacıyla kullanılır. Güvenli verilere erişim risk altındadır.

Böyle bir saldırıya yenik düşen bir kuruluş, pazar payının, itibarının ve tüketici güveninin azalmasının yanı sıra genellikle ciddi mali kayıplara da maruz kalır . Kapsama bağlı olarak , bir kimlik avı girişimi, işletmenin bundan kurtulmakta zorlanacağı bir güvenlik olayına dönüşebilir.

Kimlik avı saldırısına bir örnek

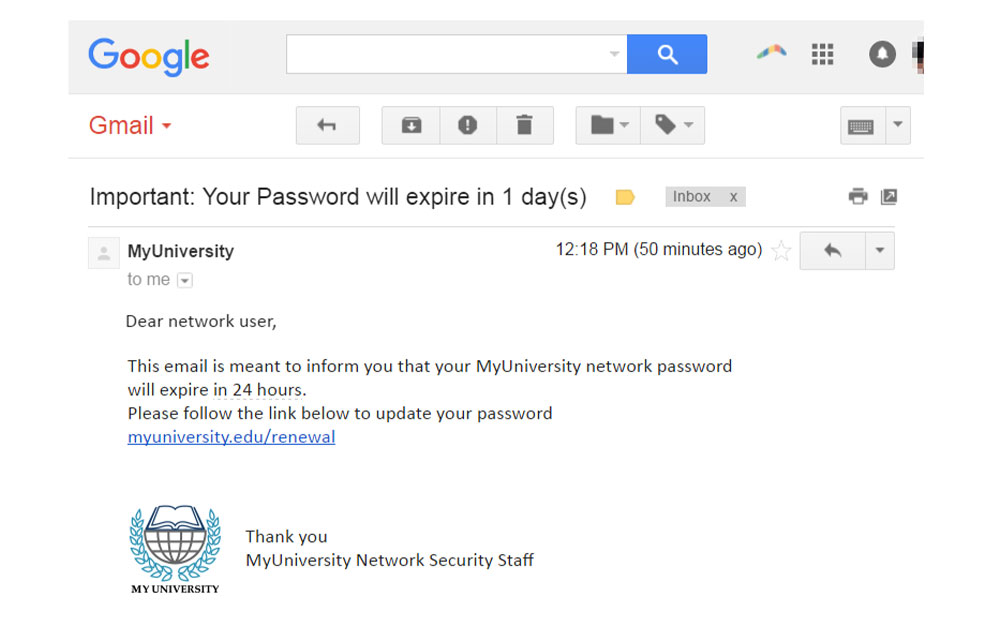

Aşağıda yaygın bir kimlik avı dolandırıcılığı girişimi gösterilmektedir:

Myuniversity.edu’dan geldiği iddia edilen sahte bir e-posta mümkün olduğunca çok sayıda öğretim üyesine dağıtılıyor.

Bu e-posta, kullanıcının şifresinin süresinin dolmak üzere olduğunu iddia ediyor. Şifrenizi yenilemek için 24 saat içinde myuniversity.edu/renewal adresini ziyaret etmeniz istenmektedir.

Bağlantıya tıkladığınızda birkaç şey gerçekleşebilir; Örneğin:

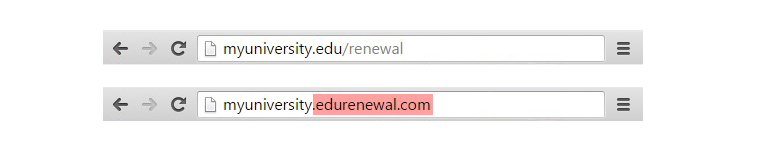

Kullanıcı, yeni ve mevcut şifrelerin istendiği, gerçek yenileme sayfasına tamamen benzeyen sahte bir sayfa olan myuniversity.edurenewal.com’a yönlendirilir. Saldırgan, ekranı izleyerek üniversite ağındaki güvenli alanlara erişim sağlamak için ana şifreyi çaldı.

Kullanıcı gerçek şifre yenileme sayfasına yönlendirilecektir. Ancak yeniden yönlendirme sonrasında, kullanıcının oturum çerezini çalmak için arka planda kötü amaçlı bir komut dosyası etkinleştirilir. Bu, suçluya üniversite ağına ayrıcalıklı erişim sağlayan yansıtılmış bir XSS saldırısına yol açar.

Kimlik Avının Tarihi

” Kimlik avı ” terimi , bilgisayar korsanlarının şüphelenmeyen kullanıcılar hakkında bilgi bulmak için sahte e-postalar kullanmaya başladığı 1990’ların ortalarında ortaya çıktı . Bu ilk bilgisayar korsanlarına sıklıkla ” freak ” adı verildiğinden , bu terim “ kimlik avı “ olarak bilinmeye başlandı . Kimlik avı e-postaları insanları cezbetmeye ve onları tuzağa düşürmeye çalışır ve bu e-postalara kapıldıklarında hem kullanıcının hem de kuruluşun başı belaya girer.

Pek çok yaygın tehdit gibi, kimlik avının tarihi de 1990’lara kadar uzanıyor. AOL, İnternet üzerinden erişilebilen popüler bir içerik sistemi olduğunda, saldırganlar, hesapları ele geçirmek amacıyla kullanıcıları kimlik bilgilerini ifşa etmeleri için kandırmak amacıyla AOL çalışanı gibi görünmek için kimlik avı ve anlık mesajlaşmayı kullanıyordu.

2000’li yıllarda saldırganlar banka hesaplarına yöneldi. Kimlik avı e-postaları, kullanıcıları kandırıp banka hesabı kimlik bilgilerini açıklamaları için kullanıldı. E-postalar, resmi bir banka sitesine benzeyen, ancak resmi alan adı ile aynı alan adına sahip (örneğin paypal.com yerine paypai.com) kötü amaçlı bir siteye giden bir bağlantı içeriyordu. Daha sonra saldırganlar, ele geçirilen kullanıcı bilgilerini para çalmak, dolandırıcılık yapmak veya diğer kullanıcılara spam göndermek için kullanmak üzere eBay ve Google gibi diğer hesaplara geçti.

Kimlik avı saldırısı türleri

Kimlik avı, basit kimlik ve kimlik hırsızlığından daha fazlasına dönüştü. Saldırganın kampanyayı yürütme şekli, kimlik avının türüne bağlıdır. Kimlik avı türleri şunlardır:

E-posta: Bu en yaygın kimlik avı taktiğidir. Birden fazla alıcıya kişisel bilgilerini güncellemelerini, hesap ayrıntılarını doğrulamalarını veya şifrelerini değiştirmelerini isteyen bir e-posta gönderilir.

Tipik olarak, e-posta bir aciliyet duygusuyla ve alıcının kendisini suçtan koruma ihtiyacıyla yazılır. E-posta, Apple, Bank, Microsoft, PayPal veya diğer bilinen şirketlerin müşteri hizmetleri gibi meşru bir kaynaktan geliyormuş gibi görünecek şekilde tasarlanmıştır.

Spear phishing: Bu e-posta mesajları bir kuruluş içindeki belirli kişilere , genellikle yüksek ayrıcalıklı hesap sahiplerine gönderilir . Bu aslında gelişmiş bir hedefli e-posta kimlik avıdır. Suçlu, belirli bir kişiyi veya kuruluşu hedef alır ve kişinin kredi kartı bilgilerinin ötesine geçen bilgileri çalmak için odaklanmış kişiselleştirilmiş mesajlar kullanır. Örneğin, organizasyonu ciddi şekilde tehlikeye sokan bilgileri çalmak için bir bankaya, hastaneye veya üniversiteye izinsiz girmek.

Bağlantı manipülasyonu: Mesajlar, resmi bir işletmeye benzeyen kötü amaçlı bir siteye bağlantı içerir ; Dikkatlice yazılmış bir e-posta, Amazon gibi tanıdık bir web sitesine veya başka bir popüler web sitesine giden kötü amaçlı bir bağlantıyla birlikte gelir. Bağlantı tıklandığında, insanlar bilinen web sitesine tam olarak benzeyecek şekilde tasarlanmış sahte bir web sitesine yönlendiriliyor ve burada hesap bilgilerini güncellemeleri veya hesap ayrıntılarını doğrulamaları isteniyor.

Duvara Yönelik Kimlik Avı (CEO Dolandırıcılığı): Bu mesajlar esas olarak finans çalışanlarını , CEO’nun veya diğer yöneticilerin kendilerinden para aktarmalarını istediğini düşünmeleri için kandırmak amacıyla gönderilir .

İçerik enjeksiyonu: Bir saldırgan, resmi bir siteye kötü amaçlı içerik enjekte edebilir, kullanıcıları kötü amaçlı bir açılır pencere göstererek veya onları bir kimlik avı web sitesine yönlendirerek siteye erişmeleri için kandırabilir.

Kötü Amaçlı Yazılım: Bir bağlantıyı tıklatarak veya bir eki açarak kandırılan kullanıcılar, cihazlarına kötü amaçlı yazılım indirebilir.

Mobil Kimlik Avı: Mobil kimlik avı, sahte metin mesajları, sosyal medya, sesli posta veya alıcıya hesabının kapatıldığını, güvenliğinin ihlal edildiğini veya süresinin dolduğunu bildiren diğer uygulama içi mesajları içerebilir. Bu mesaj, kişisel bilgileri çalmayı veya mobil cihaza kötü amaçlı yazılım yüklemeyi amaçlayan bir bağlantı, video veya mesaj içeriyor.

Smishing: Saldırganlar, SMS mesajlarını kullanarak kullanıcıları akıllı telefonları aracılığıyla kötü amaçlı sitelere erişmeleri için kandırır.

Vishing: Saldırganlar , hedef kurbanlara, onları dolandırmak amacıyla bir numarayı aramalarını isteyen bir mesaj göndermek için ses değiştiren yazılım kullanır.

Wi-Fi “Evil Twin”: Saldırganlar, ücretsiz Wi-Fi’yi taklit ederek kullanıcıları kötü amaçlı bir erişim noktasına bağlanmaları için kandırır ve böylece insan istismarları gerçekleştirebilirler.

Klon Kimlik Avı: Halihazırda teslim edilmiş, ancak orijinal gönderenin e-posta adresine çok benzeyen sahte bir adresten gönderilen meşru bir e-postanın kopyası. Orijinal e-postadan tek farkı, bağlantıların ve/veya eklerin kötü amaçlı olanlarla değiştirilmesidir. Alıcılar, e-postanın içeriğini tanıyarak bu tür saldırılara daha fazla maruz kalırlar.

BEC (İndirimli İş E-postası): Bu e-postalar genellikle CEO veya CFO gibi üst düzey personelden geldiği iddia edilen “acil” talepler biçiminde olur . Daha fazla çalışanı yanlış alıcıya para aktarmaya veya gizli iş bilgilerini ifşa etmeye ikna etmek için sosyal mühendislik taktiklerini kullanıyorlar.

Oturum Ele Geçirme: Bu tür kimlik avı, suçlunun web sunucusuna sızmasına ve sunucuda depolanan bilgileri çalmasına olanak tanıyan karmaşık teknikler gerektirir .

Kötü Amaçlı Yazılım: Birisi bir e-posta ekini tıklattığında ve yanlışlıkla bilgisayar ve ağda bilgi araştıran bir yazılım yüklediğinde ortaya çıkar. Keylogger, şifreleri keşfetmek için tuş vuruşlarını izleyen bir tür kötü amaçlı yazılımdır.

E-posta kimlik avı dolandırıcılıkları

E-posta kimlik avı bir sayı oyunudur. Binlerce sahte mesaj gönderen bir saldırgan, alıcıların yalnızca küçük bir yüzdesi dolandırılsa bile önemli miktarda bilgi ve para elde edebilir. Yukarıda görüldüğü gibi saldırganların başarı oranlarını arttırmak için kullandıkları teknikler bulunmaktadır.

Saldırganlar, resmi alan adlarına benzeyen alan adlarını kaydeder veya zaman zaman Gmail gibi genel sağlayıcıları kullanır. E-posta protokolleriyle gönderenleri kandırmak mümkündür ; Örneğin, sahte bir kuruluştan gelen gerçek e-postaları taklit edecek kimlik avı mesajları tasarlamak için çok çaba harcıyorlar. Aynı ifadelerin, harflerin, logoların ve imzaların kullanılması mesajların meşru görünmesini sağlar.

Ancak alıcı sunucuların çoğu, sahte e-posta başlıklarını tespit eden e-posta güvenliğini kullanır. Kullanıcılar e-posta aldığında, mesajlarda resmi şirket logosu kullanılabilir ancak gönderenin adresi resmi şirket alanını içermez. Gönderenin adresi yalnızca bir uyarı işaretidir ancak bir mesajın meşruluğunu belirlemek için kullanılan tek şey bu olmamalıdır.

Ayrıca saldırganlar genellikle bir aciliyet duygusu yaratarak kullanıcıların harekete geçmesini sağlamaya çalışır. Örneğin, daha önce de gösterildiği gibi, bir e-posta, hesabın süresinin dolmasıyla tehdit edebilir ve alıcıyı zamanlayıcıya sokabilir. Bu tür bir baskının uygulanması kullanıcıyı daha az çalışkan ve hataya daha yatkın hale getirir.

Son olarak, mesajların içindeki bağlantılar meşru benzerlerine benzer, ancak genellikle yanlış yazılmış bir alan adı veya ek alt alan adları bulunur. Yukarıdaki örnekte myuniversity.edu/renewal URL’si myuniversity.edurenewal.com olarak değiştirildi. Bu iki adres arasındaki benzerlik, güvenli bir bağlantı izlenimi yaratır ve alıcının bir saldırıdan daha az haberdar olmasını sağlar.

Kimlik avı e-postalarında kullanılan temel mekanizmalar

Siber suçlular, kimlik avı e-postalarında bilgi çalmak için üç ana mekanizma kullanır: kötü amaçlı web bağlantıları, kötü amaçlı ekler ve sahte veri giriş formları.

Kötü amaçlı web bağlantıları

URL’ler olarak da bilinen bağlantılar, kimlik avı e-postalarında yaygındır. Kötü amaçlı bağlantılar, kullanıcıları aldatıcı web sitelerine veya kötü amaçlı yazılım olarak da bilinen kötü amaçlı yazılımların bulaştığı sitelere yönlendirir. Güvenilir bağlantılar gibi görünecek şekilde gizlenebilir ve bir e-postadaki logolara ve diğer resimlere yerleştirilebilir.

Kötü amaçlı ekler

Bu dosyalar meşru dosya ekleri gibi görünür ancak aslında bilgisayarların ve içerdikleri dosyaların güvenliğini tehlikeye atabilecek kötü amaçlı yazılımlardan etkilenmiştir. Fidye yazılımı (bir tür kötü amaçlı yazılım) durumunda, tüm bilgisayar dosyaları kilitlenebilir ve erişilemez olabilir. Veya şifreler de dahil olmak üzere kullanıcının yazdığı her şeyi izlemek için bir tuş vuruşu kaydedici kurulabilir. Fidye yazılımlarının ve kötü amaçlı yazılımların etkilerinin bir bilgisayardan harici sabit diskler, sunucular ve hatta bulut sistemleri gibi diğer ağ cihazlarına yayılabileceğinin farkına varmak da önemlidir.

Örneğin e-posta, alıcıları ekteki posta makbuzunun bir kopyasını yazdırmaya ve teslim edilemeyen bir paketi almak üzere FedEx şubesine götürmeye teşvik eder. Maalesef ek, alıcının bilgisayarına bulaşan bir virüs içeriyordu. Bu tür nakliye dolandırıcılıkları, tüm yıl boyunca görülse de özellikle bayram alışveriş sezonunda yaygındır.

Sahte veri giriş formları

Bu e-postalar kullanıcılardan kullanıcı kimlikleri, şifreler, kredi kartı bilgileri ve telefon numaraları gibi hassas bilgileri doldurmalarını ister. Kullanıcılar bu bilgileri gönderdikten sonra siber suçlular bunu kendi kişisel kazançları için kullanabilir.

Örneğin, kimlik avı e-postasındaki bir bağlantıya tıkladıktan sonra kullanıcılar, bir vergi tahsilat kurumunun parçası gibi görünen sahte bir sayfaya yönlendirilir. Kullanıcılara para iadesi almaya uygun oldukları ancak formu doldurmaları gerektiği söylendi. Bu tür kişisel bilgiler, siber suçlular tarafından kimlik hırsızlığı da dahil olmak üzere bir dizi dolandırıcılık faaliyeti için kullanılabilir.

Kimlik avı e-postasının özellikleri nelerdir?

- Onlar çok acil

Bu e-postalar genellikle çok sınırlı bir süreye sahip inandırıcı bir teklif içerir ve sizi sizden isteneni düşünmeden yapmaya teşvik eder (çünkü size fazla zamanınızın olmadığı söylenir).

- İnanılmayacak kadar iyi

Bu e-postaların içeriğinde inanılmayacak kadar güzel teklifler ve içerikler yer alıyor. Örneğin %95 indirimli ürün satın almak veya kayıt olup paranızı bir günde 100 katına çıkarmayı teklif etmek gibi.

- Virüslü bağlantılara sahipler

Yüzeyde gördüğünüz bağlantı tamamen farklı bir bağlantıya sahip olabilir; Bağlantıya tıklamadan önce, sayfanın altındaki asıl bağlantıyı görmek için fareyi üzerinde tutun. Ayrıca bağlantı adresi, alan adındaki gözle görülmeyen küçük değişiklikler gibi küçük bir manipülasyonla kafanızı karıştırabilir.

- Casusluk ve dolandırıcılık dosyaları var

Günümüzde Ransomware olarak bilinen sahte yazılımlar kolaylıkla yayılmaktadır. Farklı formatta yazılım veya dosya türleri içeren bir e-posta alabilirsiniz. Güvenle açıp çalıştırabileceğiniz en güvenli format txt’dir.

Kimlik avı neden bir sorundur?

Siber suçlular, kolay , ucuz ve etkili olduğu için kimlik avı e-postalarını kullanır . E-posta adreslerine erişim kolaydır ve e-posta göndermek neredeyse ücretsizdir. Saldırganlar az çaba ve az maliyetle değerli verilere hızla erişebilirler. Kimlik avı dolandırıcılıklarına kananlar, kötü amaçlı yazılımların (fidye yazılımı dahil), kimlik hırsızlığının ve veri kaybının etkileriyle karşılaşabilirler.

Siber suçluların peşinde olduğu veriler arasında finansal hesap verileri, kredi kartı numaraları, vergi ve tıbbi kayıtlar gibi kişisel olarak tanımlanabilir bilgilerin (PII) yanı sıra müşteri adları ve iletişim bilgileri, özel ürün sırları ve gizli iletişimler gibi hassas iş verileri de yer alıyor.

Siber suçlular ayrıca e-postaya, sosyal medyaya ve diğer hesaplara doğrudan erişim sağlamak veya satış noktası terminalleri ve sipariş işleme sistemleri gibi bağlı sistemleri değiştirmek ve tehlikeye atmak için kimlik avı saldırıları kullanır. 2013’teki Target manşet ihlali gibi en büyük veri ihlallerinin çoğu, kimlik avı e-postasıyla başlıyor. Siber suçlular, görünüşte masum bir e-posta kullanarak küçük bir yer edinebilir ve bunun üzerine eklemeler yapabilir.

E-posta dışında kimlik avı yöntemleri nelerdir?

Yetkisiz bir izinsiz girişin kimlik avı dolandırıcılığına yol açtığı bazı yöntemler de vardır.

- Zayıf şifreler

Bu yöntemlerden biri de sisteme zayıf bir şifre koymaktır. Bir dolandırıcı, sözlük saldırısı ile sisteminize girebilir ve internet bankacılığı giriş bilgileriniz gibi hassas bilgileri sisteminizde saklamış olabilirsiniz.

- Tersine mühendislik

Tersine mühendislik bir problem çözme sürecidir. Hassas bilgileriniz olan hedefine ulaşmak isteyen kişi bunu soru cevap yoluyla yapar. İletişimde ve soru-cevaplarda bu kişi sizin aklınıza bile gelmeyen bilgileri alabilir.

Kimlik avı kiti nedir?

Kimlik avı etkili olduğundan, saldırganlar kurulumu basitleştirmek için kimlik avı kitleri kullanır ; Bunlar bir kimlik avı kampanyasının iç bileşenleridir. Bu kit, web sunucusunu , web sitesi öğelerini (örneğin, resmi web sitesi görüntüleri ve düzeni) ve kullanıcı bilgilerini toplamak için kullanılan depolama alanını içerir . Diğer bir bileşen ise kayıtlı alan adlarıdır. Suçlular, filtreler kötü amaçlı olarak algıladığında hızlı bir şekilde hareket etmek için kimlik avı e-posta iletilerinde kullanmak üzere düzinelerce alan adını kaydeder. Onlarca alan adı ile suçlular, kimlik avı URL’sindeki alanı değiştirebilir ve mesajları başka hedeflere yönlendirebilir.

Bazı kimlik avı kitleri, saldırganların güvenilir markaları taklit etmesine ve sahte bir bağlantıya tıklama şansını artırmasına olanak tanır. Kimlik avı kiti de tespit edilmekten kaçınmak için tasarlanmıştır. Arka uç komut dosyaları, güvenlik araştırmacılarına ve McAfee, Google, Symantec ve Kaspersky gibi antivirüs kuruluşlarına ait büyük IP adresi bloklarını engeller , böylece kimlik avı alan adlarını bulamazlar. Kimlik avında kullanılan alanlar, güvenlik araştırmacıları için meşru, zararsız bir site gibi görünür, ancak hedef kullanıcıya kimlik avı içeriği görüntüler.

Kimlik avı ve uzaktan çalışma

Korona virüsünün yayılmasıyla birlikte; Bu salgın çoğu kuruluşun ve çalışanın çalışma şeklini değiştirdi. Uzaktan çalışma standart hale geldi, dolayısıyla kullanıcının iş yerinde kurumsal cihazlar ve kişisel cihazlar vardı. Çalışma ortamındaki bu değişiklik saldırganlara bir avantaj sağladı. Kullanıcıların evlerinde kurumsal düzeyde siber güvenlik bulunmuyor, bu nedenle e-posta güvenliği daha az etkili oluyor ve saldırganlara başarılı bir kimlik avı kampanyası yapma şansı artıyor.

Çalışanlar artık evden çalıştığından, kuruluşların onları kimlik avına karşı bilinçlendirme konusunda eğitmesi daha da önemli. Pandemiden sonra resmi yöneticilerin ve satıcıların kimliğine bürünme arttı. Çalışanların hâlâ kurumsal sistemlere erişmeye ihtiyacı olduğundan, bir saldırgan, ortama uzaktan erişim sağlamak için evdeki herhangi bir çalışanı hedef alabilir. Yöneticilerin uzaktan erişimi hızlı bir şekilde kurması gerekiyordu, bu nedenle kolaylık sağlamak amacıyla ortamın siber güvenliğinden vazgeçildi. Bu zorunlu aciliyet, saldırganlara, çoğu insan hatası olan, istismar edilebilecek güvenlik açıkları verdi.

Zayıf siber güvenliği, kullanıcıların kendi cihazlarıyla bağlanmasıyla birleştirirseniz; Saldırganların birçok avantajı olduğu sonucuna varıldı. Kimlik avı dünya çapında arttı. Google , pandemik karantinaların ardından 2020’nin başında kimlik avı web sitelerinde %350’lik bir artış bildirdi .

Kimlik avı kurbanı olursak ne yapmalıyız?

Bilgilerinizi bir saldırgana gönderdiğinizde diğer dolandırıcıların eline geçecektir. Büyük olasılıkla, kimlik avı ve smishing mesajları, yeni kimlik avı e-postaları ve sesli çağrılar alacaksınız. Bilgilerinizi veya finansal bilgilerinizi isteyen şüpheli mesajlara karşı her zaman dikkatli olun.

Federal Ticaret Komisyonu’nun, hasarı en aza indirmenize ve kredi puanınızı izlemenize yardımcı olmak için kimlik hırsızlığına adanmış bir web sitesi vardır. Bir bağlantıya tıkladıysanız veya şüpheli bir eki açtıysanız bilgisayarınıza kötü amaçlı yazılım yüklenmiş olabilir. Kötü amaçlı yazılımları tespit etmek ve kaldırmak için virüsten koruma yazılımınızın güncel olduğundan emin olun.

Kimlik avından nasıl kaçınılır

Kimlik avı saldırılarına karşı koruma, hem kullanıcıların hem de şirketlerin eyleme geçmesini gerektirir.

Kullanıcılar için farkındalık çok önemlidir. Sahte bir mesaj genellikle gerçek kimliğini ortaya çıkaran ince hatalar içerir. Bunlar, yazım hatalarını veya alan adındaki değişiklikleri içerebilir. Kullanıcılar ayrıca neden böyle bir e-posta aldıklarını da düşünmelidir.

Şirketlerin kimlik avı saldırılarını azaltmak için atabilecekleri birkaç adım vardır:

İki faktörlü kimlik doğrulama (2FA), hassas uygulamalarda oturum açarken ekstra bir doğrulama katmanı sağladığı için kimlik avı saldırılarıyla mücadele etmenin en etkili yoludur. 2FA, kullanıcıların iki şeye sahip olmasına dayanır: şifreler ve kullanıcı adları gibi bildikleri bir şey ve akıllı telefonları gibi sahip oldukları bir şey . Çalışanların güvenliği ihlal edildiğinde bile, 2FA onların ele geçirilen kimlik bilgilerini kullanmalarını engeller çünkü bu tek başına oturum açmak için yeterli değildir.

Kuruluşlar, 2FA kullanmanın yanı sıra katı şifre yönetimi politikaları da uygulamalıdır . Örneğin çalışanlar şifrelerini sık sık değiştirmeli ve şifrelerini birden fazla uygulama için yeniden kullanmalarına izin verilmemelidir.

Deneyimler, çalışanları kimlik avını tanıma konusunda eğitmenin , kimlik avı farkındalığının ve kuruluşunuzun bir sonraki kurban olmamasını sağlamak için verilen eğitimin önemli bir bileşeni olduğunu göstermiştir . Bir sonraki veri ihlali raporunun alınması için yalnızca bir çalışanın kimlik avı kampanyasına katılması yeterlidir.

Kimlik avı koruması, şirketlerin çalışanlarına ve kuruluşlarına yönelik kimlik avı saldırılarını önlemek için alabileceği önemli bir güvenlik önlemidir. Güvenlik farkındalığı eğitimi ve bir e-posta şüpheli göründüğünde veya şüphelendiğinde aranacak işaretlere ilişkin eğitim, kesinlikle başarı şansını azaltmaya yardımcı olacaktır. Ancak kullanıcı davranışı öngörülemediğinden, bir güvenlik çözümüne dayalı olarak kimlik avının tespit edilmesi genellikle çok önemlidir.

Gerçek dünyadan örnekler ve alıştırmalar içeren genişletilmiş eğitim, kullanıcıların kimlik avını tespit etmesine yardımcı olur. Tipik olarak kuruluşlar, çalışanlara kimlik avı simülasyonu e-postaları göndermek ve hangilerinin e-postayı açtığını ve bağlantıya tıkladığını izlemek için uzmanlarla birlikte çalışır. Bu çalışanların daha sonraki saldırılarda hata yapmamaları için daha fazla eğitilmeleri sağlanabilir.

En etkili sistemler, anormallikleri temel alarak şüpheli e-postaları tanımlar; şüpheli e-postaları tanımlamak için trafikteki olağandışı kalıpları arar, ardından gömülü URL’yi yeniden yazar ve açıklardan yararlanma ve sayfa içi indirmeler için URL’yi sürekli olarak izler. Bu izleme araçları, yöneticilerin devam eden kimlik avı saldırılarını araştırabilmesi için şüpheli e-posta iletilerini karantinaya alır. Çok fazla kimlik avı e-postası tespit edilirse yöneticiler çalışanları uyarabilir ve hedefe yönelik bir kimlik avı kampanyasının başarılı olma şansını azaltabilir.

Şirketler, çalışanlarını kimlik avı konusunda eğitmek amacıyla kimlik avı risklerini eğitmek ve tanımlamak için kimlik avı simülasyon araçlarını kullanmalıdır. Çalışanlar için kimlik avı ve sosyal mühendislik risklerini önceliklendirmek amacıyla kanıtlanmış güvenlik farkındalığı eğitimi ve kimlik avı simülasyon platformlarını kullanın. Kuruluşunuzu siber güvende tutmaya kararlı şirket içi siber güvenlik şampiyonları oluşturun.

Siber güvenlik ve kimlik avı konusunda sürekli iletişim ve kampanyalar sağlayın. Bu, güçlü şifre politikaları oluşturmayı ve çalışanlara ekler, e-postalar ve URL’ler şeklinde gelebilecek tehlikeleri hatırlatmayı ve kişisel cihazların kullanımını ve kurumsal ağınız dışında bilgi paylaşımını sınırlayan ağ erişim kuralları oluşturmayı içerir. yapmak.

Siber güvenlik ortamı, özellikle kimlik avı dünyasında sürekli olarak gelişmektedir. Şirketlerin çalışanlarıyla her zaman iletişim halinde olması ve onları en yeni kimlik avı ve sosyal mühendislik teknikleri konusunda eğitmesi çok önemlidir. Çalışanları en son tehditler hakkında bilgilendirmek riski azaltır ve kurumda bir siber güvenlik kültürü oluşturur.

Kimlik avını önlemeye yönelik ipuçları:

- Doğru şifre oluşturma kurallarına uyun

Güvenli olmayan bir şifre, sisteminize yetkisiz erişim sağlamanın en iyi yoludur. Şifre 8 karakterden az olmamalı ve tahmin edilebilir olmalıdır. Tercihen büyük ve küçük harflerden , rakamlardan ve @ gibi özel karakterlerden oluşan uzun şifreler kullandığınızdan emin olun. Mümkün olduğunca şifrelerinizi sisteme kaydetmemeye çalışın ve arada bir değiştirin. Tahmin edilemeyecek rastgele şifreler kullanın.

- 2 adımlı kimlik doğrulama oluşturun

Yukarıda da belirttiğimiz gibi mümkün olduğunca her şey için 2 adımlı kimlik doğrulama oluşturun. Bununla birlikte, birisi şifreyi ele geçirse bile, giriş yapabilmek için iki adımlı şifreyi de bilmesi gerekir. Bu 6 haneli şifre rastgele oluşturulur ve her 30 saniyede bir değişir.

- E-postaları doğru şekilde kontrol etmek

Belirtildiği gibi e-posta, sisteminize bulaşmanın en olası yollarından biridir. Gmail ve … gibi ünlü e-posta hizmetlerinin spam’ı önlemek için güçlü filtreleme sistemlerine sahip olduğu doğrudur , ancak yine de rahatsız edici ve kötü niyetli e-postalar almak mümkündür. Mecbur kalmadıkça isimsiz e-postaları açmayın. Aksi takdirde bazı kurallara uymanız gerekir. E-posta bağlantılar, ekler veya teklifler içerebilir. Ekli bağlantılara girmeden önce fareyi bağlantının üzerine getirin (basılı tutun). Bunu yaptığınızda tarayıcı hangi bağlantıyı girdiğinizi gösterecektir. E-posta anonim ise, .txt dosyaları dışında başka uzantılara sahip dosyaları açmayın ve ayrıca e-postada size söylenen hiçbir şeye veya verilen hiçbir öneriye inanmayın.

- Sistemi güvende tutmak

Güvenlik, sonsuza kadar yükseltebileceğiniz bir şeydir ve bunun tavanı yoktur. Parolalara ek olarak güvenliği başka yollarla da artırabilirsiniz; Örneğin, sistem kullanıcı adını varsayılandan başka bir şeye değiştirin ve ayrıca kullanıcı adı görüntülemeyi devre dışı bırakın. Antimalwarebytes gibi kötü amaçlı yazılımdan koruma yazılımı kullanın . Sanal sunucu gibi uzak bir sisteme bağlanıyorsanız bağlantınızı güvence altına alın.

- Tarayıcınızı güvende tutun

Chrome veya Firefox gibi tarayıcılarda da kullanıcı güvenliği sağlayan önleyici tedbirler bulunur, ancak yine de uzantılar tarayıcınıza ve sonuçta sisteminize bulaşabilir. Yalnızca iyi bilinen ve güvenilir, her zaman kontrol edilen ve güncellenen eklentileri önlemek, yüklemek ve kullanmak ve eklentileri mümkün olduğunca az kullanmak.

- Sisteme erişimi kısıtlayın

En önemli görevlerden biri, giriş sayfanız ile bilgisayar korsanı arasında bir duvar oluşturmaktır. Bunu yaparak, bırakın giriş yapmayı denemeyi, yetkisiz kişilerin giriş sayfanızı görmesine bile izin vermezsiniz. Bu duvar Cloudflare gibi farklı sistemler aracılığıyla oluşturulabiliyor… Bunu genellikle IP’nizi giriş sayfasıyla sınırlayarak yapabilirsiniz.

- Ödeme yaparken dikkatli olun

Online ödeme yaptığınızda shaparak.ir linkine girdiğinizden emin olun; En küçük farkı görmeye dikkat edin . Pek çok internet kullanıcısı bu şekilde phishing kurbanı oldu. Şahsen yaşadığım durumlardan biri de shaparak.com alan adının shaparak.ir banka ödeme sistemiyle değiştirmek isteyen bir kullanıcı tarafından kaydedilmesiydi ama şans eseri bu engellendi.

Bahsi geçen örnekte q harfinin yerini p harfi almış olup kullanıcıyı yanıltmaktadır. Ayrıca son ödemeyi yapmadan önce tutarı tekrar kontrol edin, ödeme bilgilerini almak için e-posta adresinizi girin ve ardından son ödemeyi yapın.

Şirketlerde çalışanlara yönelik phishing eğitimi tartışmasında simülasyonun anlamı nedir?

Kimlik avı simülasyonu en son çalışan eğitimidir; Aktif kimlik avı saldırısının pratik uygulaması, çalışanlara saldırının nasıl gerçekleştirildiği konusunda deneyim kazandırır. Saldırganların daha etkili bir kampanya için sıklıkla ikisini birleştirmesi nedeniyle simülasyonların çoğu sosyal mühendisliği de içerir. Simülasyonlar, gerçek dünyadaki kimlik avı senaryosuna benzer bir şekilde yürütülüyor ancak çalışanın faaliyetleri izleniyor ve takip ediliyor.

Phishing simülasyonu, phishing riski taşıyan çalışanları tespit etmek ve phishing risklerine ilişkin farkındalığı artırmak için mükemmel bir yoldur.Ayrıca phishing simülasyonu yardımıyla siber güvenlik farkındalığını bilgilendirici ve etkileşimli bir formatta kuruluşunuza dahil edebilirsiniz.

Gerçek zamanlı kimlik avı simülasyonu, insanları eğitmenin ve kimlik avı saldırılarına karşı farkındalığı artırmanın hızlı ve etkili bir yoludur. İnsanlar, CEO dolandırıcılıklarının, e-postalarının, sahte web sitelerinin, kötü amaçlı yazılımların kişisel ve kurumsal bilgileri çalmak için nasıl kullanıldığını ilk elden görüyor.

Özetle

Bu yazımızda phishing’in ne olduğu ve nasıl önlenebileceğine dair her şeyi anlattık, güvenliğin her zaman tam olarak sağlanamayacağı doğrudur ancak büyük ölçüde geliştirilebilir. Yukarıdakileri uygularsanız hiçbir hackerın sisteminize girip verilerinizi kötüye kullanamayacağından emin olun.