Kali Linux ile penetrasyon testi – en iyi PWK penetrasyon testi araçlarını eğitmek ve tanıtmak

Sızma testi, bilgisayar, web sitesi veya bilgisayar ağındaki güvenlik düzeyini belirlemeye yönelik, hacker saldırılarını simüle ederek yapılan bir çözümdür. Bu testte, ağda yüklü olan tüm sistemler, altyapı ve hatta yazılımlar, güvenlik sorunlarının tespit edilmesi ve mümkün olan en kısa sürede düzeltilebilmesi amacıyla gerçek anlamda test edilir. Kali Linux ile penetrasyon testi, bu makalede ele aldığımız böyle bir testi uygulamanın en yaygın yöntemlerinden biridir.

Sızma testi süreci 5 adıma ayrılabilir: İlk adım etki alanını, hedefi belirlemektir. İkinci adım, testi gerçekleştirmek için gereken bilgilerin toplanmasıdır. Üçüncü adım, ağın, bilgisayarın ve web sitesinin olası güvenlik açığını kontrol etmek ve değerlendirmektir. Dördüncü adım sızma testinin uygulanması ve son adım ise nihai raporun toplanıp çözüm sunulmasıdır. Penetrasyon testinin 5 aşamasının tamamında Kali Linux, içerdiği araçlarla kullanıcıya ve güvenlik testçisine önemli ölçüde yardımcı olabileceğini gösterdi.

Kali Linux hakkında ne biliyorsunuz?

Kali Linux, Debian dağıtımının işletim sistemlerinden biridir ve kalbinde birçok kurulu ve kurulabilir araç bulunmaktadır ve bu da bu işletim sistemini penetrasyon testi gerçekleştirmek için çok arzu edilen bir seçenek haline getirmektedir. Genel olarak bu işletim sistemi, güvenlik değerlendirmelerine ve etik saldırılara (önceden planlanmış ve bir ağa, bilgisayara veya web sitesine müdahale etmeyen saldırılar) yardımcı olmak için geliştirilmiştir.

Tüm Linux işletim sistemlerinin piyasada farklı isimlerle bildiğimiz farklı dağıtımları vardır ve temelde belirli bir şirket, dağıtımları özel olarak destekler ve geliştirir. Bu nedenle Linux dağıtımlarından biri de penetrasyon testi, tersine mühendislik ve güvenlik araştırmaları için uygun bir araç olarak bilinen Kali Linux’tur.

Kali Linux ile sızma testi

Kali Linux veya PWK testi (Penetration Testing with Kali’nin kısaltması) ile penetrasyon testi gerçekleştirmek için bu işletim sistemi, her biri ayrı ayrı kurulabilen ve kullanılabilen çok uygun seçenek ve araçlara sahiptir. Kali Linux (Saldırgan Güvenlik Şirketi) geliştiricileri bu araçların her birini faaliyet alanlarına göre sınıflandırmışlardır:

- Güvenlik açığı analiz araçları

- Bilgi toplama araçları

- Kablosuz saldırı araçları

- Araçlardan yararlanma

- Web uygulama araçları

- Stres testi araçları

- Sahtecilik ve gizli dinleme araçları

- Şifre saldırı araçları

- Tersine mühendislik araçları

- Donanım hackleme araçları

- Üstün raporlama araçları

Kali Linux ile penetrasyon testi öncesi gerekli adımlar

Her ne kadar Kali Linux çeşitli penetrasyon testleri için bir işletim sistemi olarak geliştirilmiş olsa da başlangıç konfigürasyonu işletim sistemi olarak kullanıma pek uygun değildir ve üzerinde bazı küçük değişiklikler yapılması gerekmektedir. Bu değişikliklerin uygulanmasıyla Kali Linux’un penetrasyon testi güvenliği artırılacak ve ortamı kullanıma hazır hale gelecektir.

Kali Linux’u kullanmanın en kolay yolu sanal makinede çalıştırmaktır; Virtual Box, Kali Linux’u Windows, Mac OS, Linux vb. gibi bir ana işletim sisteminde çalıştırmak için en iyi seçenektir. Ancak daha zor yapılandırma, daha fazla bellek kullanımı, daha yavaş performans ve ağ donanımı sorunlarının tümü sanal makinelerin sınırlamalarıdır. Kali Linux’u canlı önyükleme işletim sistemi olarak çalıştırarak bu tür sorunların önüne geçilebilir.

Sızma testi için uygun bir işletim sistemi olarak kullanmak amacıyla Kali Linux kurulumu yapmayı planlıyorsanız getireceğimiz noktalara dikkat etmeniz oldukça önemlidir. Bu ipuçları, daha uzun projelerin ve daha ayrıntılı raporların yürütülmesinde çok faydalıdır.

Kali Linux ile Sızma Testinin İlk Adımı – Kali Kurulumu

İlk adımda, sistemi kullanarak önyükleme yapmak için kompakt disk veya flash sürücü biçiminde olabilen Kali kurulum dosyasını bilgisayara koymanız gerekir. Önyükleme menüsü göründüğünde, Grafiksel Kurulum seçeneğinde Enter’a tıkladığınızdan emin olun.

Grafiksel yükleyiciyi kullanarak Kali’yi kurma işlemi çok daha kolay olacak ve talimatlarının anlaşılması çok kolay olacaktır. Kullanıcı adı ve şifrenin girilmesi Kali kurulumunun ilk adımıdır. Bu sayfada sistem yöneticisinin kurulum işlemi tamamlandıktan sonra kullanabilmesi için sisteme ait root şifresini kullanabilirsiniz. Parola ayrıca süper kullanıcı izinleri gerektiren komutları yürütmek için de kullanılacaktır. Güçlü şifre seçiminde dikkatsizlik sizin için çok tehlikeli sonuçlar doğurabilir, bu nedenle klişe şifreler kullanmamaya çalışın.

Kali kurulum işlemi bittiği sürece doğrudan root kullanıcı hesabına girip varsayılan Kali ortamını yükleyebilirsiniz. Artık Kali Linux masaüstü ortamına sahip olduğunuza göre, onu özelleştirmenin ve güvenliğini sağlamanın zamanı geldi.

Kali Linux ile penetrasyon testinin ikinci aşaması – Kali’de kullanıcı hesaplarının yapılandırılması

Kali’nin ilk yapılandırması tek bir kullanıcı olarak tanımlanır ve çoğu sistemin tasarlandığı kök hesaptır. Bu, yalnızca sistem yöneticisinin izinlere sahip olmasını sağlar ve erişimi diğer kullanıcılardan ayrı kalır. Whoami dağıtımını Kali Linux üzerinde çalıştırırsanız sistemi root kullanıcı olarak kullanıp kullanmadığınızı bileceksiniz.

Sistemi kök kullanıcı olarak kullanmak Linux dağıtımları için iyi bir güvenlik uygulaması değildir ancak yeni bir kullanıcı hesabı oluşturma sürecini kolaylaştırır. Yeni bir kullanıcı hesabı oluşturmak için adduser -m kullanıcı adı komutunu çalıştırın ve kullanıcı adı yerine istediğiniz kullanıcı adını girin.

Yukarıdaki komutla oluşturduğunuz yeni uygulama hesabı için şifre gerekmektedir. Bu şifrenin root şifresinden farklı olması daha iyidir ve passwd kullanıcı adı komutunda ayarlamak için kullanıcı adı yerine oluşturulan kullanıcı adını girmeniz yeterlidir. Yukarıdaki komutu yürüttükten sonra istediğiniz şifreyi iki kez girmeniz gerekir.

Kullanıcı hesabı oluşturulduktan ve şifresi belirlendikten sonra izinlerinin ayarlanması gerekir. Bu hesaba yapmamız gereken en temel değişiklik onu Sudoers kullanıcı grubuna eklemek. Bu komut, tüm kullanıcılar adına komutların yürütülmesini sağlar.

Üçüncü adım – ağ hizmeti prosedürlerinde değişikliklerin uygulanması

Kali Linux varsayılan olarak herhangi bir harici isteğin kabul edilmesine izin vermez, bu da varsayılan durumdaki sistem risklerini azaltmayı amaçlamaktadır. Bu nedenle, kurulum sırasında seçilen bazı ağa özel hizmetler, ilk başlatma sırasında etkin olabilir, ancak sistem yeniden başlatıldığında devre dışı bırakılacaktır.

Servis kılavuzu başlangıç dosyasını düzenlemek için, nano düzenleyiciyi kullanarak systemd’nin systemctl bileşenini çalıştırmanız gerekir. Belirli bir hizmeti arıyorsanız ve onu beyaz listeye eklemek istiyorsanız dosyanın siyah kısmında olmadığından emin olmalısınız. Siyah bölümdeyse önce onu silin ve yeni bir giriş oluşturun. Beyaz liste bölümünde etkin kelimeyi yeni bir satıra girin ve düzenlemeleri bitirdikten sonra değişiklikleri kaydedip çıkmak için Ctrl + O ve Ctrl + X tuşlarına basın.

Son adım – masaüstü arayüzünü özelleştirme

Kali Linux ile penetrasyon testinden önce ve Kali’yi kurduktan hemen sonra, repository kaynaklarını kontrol ederek doğru adresin ayarlandığından emin olmalısınız. İlgili dosyayı sudo nano /etc/apt/sources.list komutunu girerek düzenleyebilirsiniz. http://http.kali.org/kali kali-rolling ana özgür olmayan katkının orada olduğundan emin olduktan sonra, onu dosyaya ekleyin ve kaydedip çıkmak için Ctrl + X tuşlarına basın.

Son adım, sistemi masaüstü ortamı açısından özelleştirmektir. Kali Linux Rolling Repository’de standart masaüstü arayüzleri ve pencere yönetim yazılımı sağlayan çeşitli paketler bulunmaktadır.

Kali Linux ile sızma testi eğitimi

Artık Kali Linux ile penetrasyon testi gerçekleştirmeden önceki adımlar bittiğine göre, hikayenin özüne inme, yani penetrasyon testi için çeşitli Kali Linux araçlarıyla çalışma zamanı geldi. Kali Linux sızma testi eğitiminin ilk bölümünde Wi-Fi crack araçlarının kullanım yöntemini kontrol edeceğiz.

1. Fern Wifi Kraker Aracı

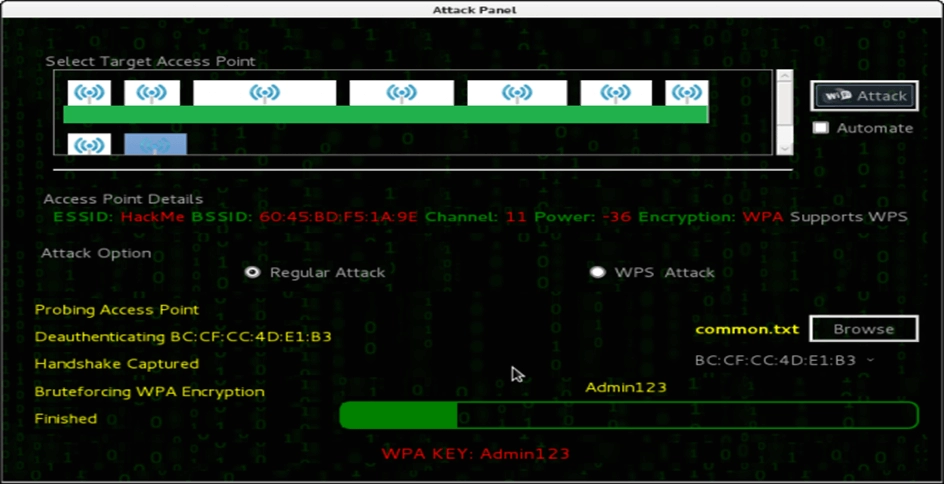

Kali Linux ile kablosuz bağlantıların kırılması ve penetrasyon testi için Fern Wifi Cracker aracı kullanılmaktadır. Bu araçla çalışmaya başlamadan önce kablosuz kartı izleme moduna almak gerekir, bunun için terminalde airmon-ng start wlan0 komutunu girin. Şimdi Wi-Fi Cracker aracını açın ve uygulama yoluna gidin ve Wireless Atx sekmesinden aynı isimli seçeneği işaretleyin.

Fern aracında, oluşturulan kablosuz kartı seçin, bulunan tüm kablosuz ağ kartlarını görüntülemek için Erişim Noktalarını Tara’yı tıklayın. Saldırı için gereken anahtar kelimelerin listesini görmek için WPA ağlarına tıklayın ve ardından Gözat’a gidin. Son adımda şifreyi bulmak için Wifi Saldırıları butonuna tıklayın.

2. Kısmet aracı

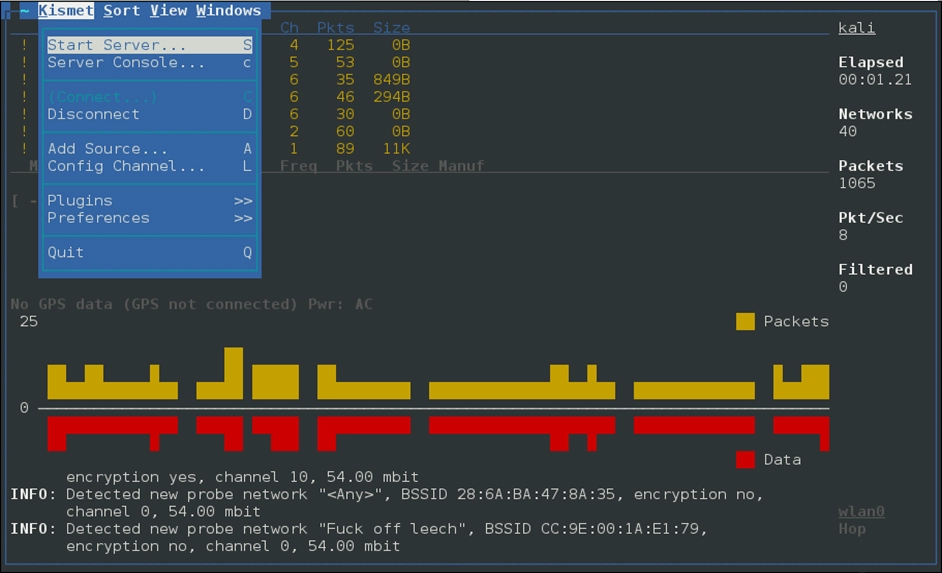

Casemate, kablosuz LAN’lar için Kali Linux ile paket koklama ve izinsiz giriş tespiti gibi işlemlerde kullanılan başka bir ağ algılama aracıdır. Kısmet herhangi bir kablosuz ağ kartıyla çalışabilir ve 802.11a, 802.11b, 802.11g ve 801.11n trafiğini dinleyebilir.

Kismet aracı Kali Linux ile penetrasyon testi yapmak için olsa da X Mac ve BSD ile de uyumludur ve hatta belirli koşullar altında Microsoft Windows işletim sistemi altında da çalışmaktadır. Bu yazılımı indirmek ücretsizdir ancak onu kullanmak, ders dışı eğitim serilerinde ayrıntılı olarak tartışılan bilgi ve öğrenme tekniklerini gerektirir.

Kısmet aracının üç bileşeni vardır: Drone, sunucu ve istemci; Drone, ağ paketlerini toplamak ve bunları bir sunucuya göndermek için kullanılır ve sunucu, bağımsız olarak veya Drone ile iletişim kurarak verileri yorumlamak ve kablosuz bilgileri çıkarmak için kullanılabilir. İstemci ayrıca sunucuyla iletişim kurar ve sunucu tarafından toplanan bilgileri görüntüler. Dolayısıyla bu araç sayesinde, ana makinelerdeki güvenlik politikalarının ihlalini ve erişim noktalarındaki yanlış yapılandırmaları tespit etmek mümkündür.

3. GISKismet aracı

GISKismet aracı, Kısmet tarafından toplanan verilerin görselleştirilmesine yönelik kablosuz bir görselleştirme aracıdır. Bu araçta bilgiler bir veritabanında depolanır ve verilerin sorgulanması SQL kullanılarak grafikler üretir. Şu anda Giskismet veritabanı olarak SQLite, üretim için ise Google Earth KLM kullanıyor ve bu aracı açmak için uygulama yoluna gitmeniz ve Wireless Attacks sekmesinden GISKismet’i seçmeniz gerekiyor.

Kısmet aracında veri analizi amacıyla oluşturulan netXML dosyalarını içe aktarmak için root@kali:~# giskismet -x Kismetdosyaadı.netxml komutunu girmeniz gerekir. Dosyalar içe aktarıldığı sürece, Google Earth aracılığıyla sıcak noktaları belirlemek için kullanılabilirler.

4. Hayalet Kimlik Avı aracı

Ghost Phisher aracı Kali Linux ile penetrasyon testlerinde yaygın olarak kullanılan bir diğer araçtır . Bu uygulama Python ile yazılmış olup kablosuz ve Ethernet seviyesindeki güvenlik araçlarından biri olup diğer taraftan Python Qt GUI kütüphanesini kullanmaktadır. Erişim noktalarının simülasyonu Gastfisher’ın özelliklerinden biri olarak kabul edilir.

Tüm uygulamalarda olduğu gibi Ghost Phisher’ı çalıştırmak için Uygulamalar yolundan Kablosuz Saldırıları bulmanız ve Ghost Phisher’a tıklamanız gerekir. Konuk kimlik avı aracı açıldıktan sonra sahte bir AP oluşturup aşağıdaki ayrıntıları girersiniz:

- Giriş Kablosuz Arayüzü: wlan0

- SSID: Kablosuz AP Adı

- IP adresi: AP ile aynı IP adresi

- WAP: Bu SSID’nin bağlanması gereken şifre

Şimdi başlat düğmesine tıklayın.

Kali Linux ile web sitesi penetrasyon testi araçları

Bu bölümde web siteleri için Kali Linux penetrasyon test araçlarını tanıtmayı amaçlıyoruz. ZapProxy ve Vega araçları Kali Linux ile penetrasyon testlerinde oldukça başarılı olan araçlardan ikisidir .

1. Vega aracı

Tarayıcılar, web sitesi sızma testlerinde kullanılan ve site yöneticilerinin güvenliği sağlamasına yardımcı olan araçlardır. Vega aracı, Kali Linux işletim sisteminde varsayılan olarak bulunan en kullanışlı tarayıcılardan biridir. Aslında Vega, SQL enjeksiyonunu, siteler arası komut dosyası çalıştırmayı (XSS) ve dışarıdan enjekte edilen aşırı duyarlı bilgileri tespit etmeye ve doğrulamaya yardımcı olabilecek bir test platformu olarak ücretsiz ve açık kaynaklı bir tarayıcıdır.

Vega aracı Java dilinde yazılmış olup GUI tabanlıdır ve Kali Linux, OS X ve Windows üzerinde kullanılabilir. Vega, teknik kontroller için engelleyici bir proxy sağlayan ve güçlü bir API kullanılarak Java’ya genişletilen, hızlı testler için otomatikleştirilmiş bir tarayıcı olarak düşünülebilir.

2. ZapProxy aracı

ZAP-OWASP Zed Attack Proxy aracı , web sitesinde Kali Linux ile gerçekleştirilen penetrasyon testi için ikinci tercihtir ve web uygulamalarındaki güvenlik açıklarını bulmadaki kullanım kolaylığı, onu Kali’nin önemli uygulamalarından biri haline getirmiştir.

3. Veritabanını kontrol etmek için SQLmap aracı

SQLmap aracı, SQL enjeksiyon kusurlarını tespit etme ve kullanma sürecinde otomatik olarak çalışan ve veritabanı sunucularının kontrolünü ele geçiren başka bir açık kaynaklı penetrasyon testi yazılımıdır. Bu araç çok güçlü bir tespit motoruna sahiptir ve izinsiz giriş testi için yaygın olarak kullanılır; veritabanından parmak izi almak, temeldeki dosya sistemine erişmek için veritabanından veri almak ve işletim sistemindeki komutları dışarıdan çalıştırmak için geniş bir anahtar yelpazesine sahiptir. bant dışı bağlantılar.

4. SQLninja aracı

SQLninja aracı, Microsoft SQL Server için tam GUI tabanlı erişime sahip başka bir SQL enjeksiyon yazılımıdır. Ninja aslında potansiyel SQL Enjeksiyon güvenlik açıklarından yararlanmak için Microsoft SQL Server’ı arka uç olarak kullanan web uygulamalarını hedefleyen bir araçtır.

5. WPScan ile WordPress’te penetrasyon testi

WordPress’i taramak için WPScan aracı oldukça verimlidir ve site yöneticileri bu yazılıma özellikle dikkat ederler. Şu anda 70 milyondan fazla web sitesi WordPress site oluşturucu aracılığıyla çalışıyor, bu nedenle WPScan dünyadaki çeşitli işletmelerin güvenlik sorunlarını çözebilir. Bu araçla siteyi tarayabilir ve güvenlik hatası içeren eklentilerin, yüklü şablonların vb. açıkları gibi bilgileri bulabilirsiniz.

6. Joomla’da Joomscan ile penetrasyon testi

İnternet kullanıcıları arasında popüler olan bir diğer CMS ise WordPress’ten sonra en popüler site oluşturucu ve CMS olarak kabul edilebilecek Joomla’dır.Joomscan aracının yardımıyla web geliştiricileri ve web yöneticileri Joomla sitelerindeki olası güvenlik zayıflıklarını tespit edebilir.