Bu makalede, iş ağınızı iç ve dış tehditlere karşı korumak için atmanız gereken adımları sağlayan,ağ güvenliği kontrol listes en güvenilir dış ve iç kaynaklardan alınan bir ağ güvenliği kontrol listesi derledik ağ güvenliği kontrol listes.

Ağ güvenliği kontrol listesi

Saldırılar her yönden gelebilir ve ağınız büyüdükçe ve daha fazla cihaz, kullanıcı ve yeni uygulama eklendikçe, tehdit düzeyi hızla artar ve ağınızın otomatik olarak savunulması zorlaşır. Bu ağ güvenliği kontrol listesinin amacı, ağ güvenliğinin odaklanmanız gereken önemli alanlarına ilişkin ipuçları sağlamaktır. Ağ güvenliği bilimi alanında daha fazla bilgi ve birikim için ağ güvenliği eğitim sayfasına başvurabilirsiniz .

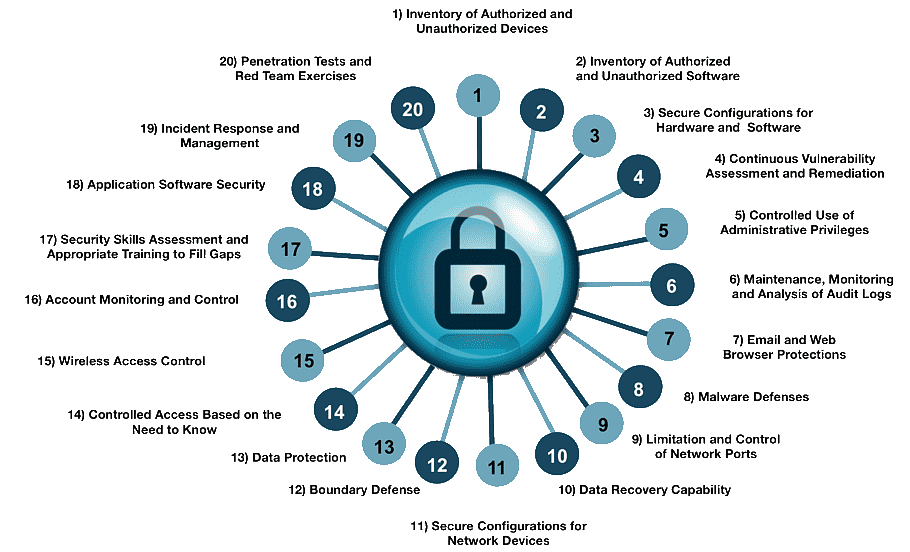

Ağ güvenliği kontrol listemiz aşağıdaki gibidir:

- Politika ve kuralların tanımı

- Sunucuların ve iş istasyonlarının güvenliğini sağlama

- Güvenli ekipman ve cihazların kullanımı

- Kullanıcı hesabı yönetimi

- Güvenlik açığı taraması

- Uç noktaların ve cihazların antivirüs ile korunması

- E-posta güvenliği

- Web güvenliği

- Veri yedekleme

- Trafik izleme

- Çok faktörlü kimlik doğrulama

- Tehdit bilgileri

- Kuruluşun çalışanlarına ağ güvenliği eğitimi

- Uzaktan erişim kontrolü

- Güçlü şifreler oluşturun

Yetkili ve yetkisiz acentelerin belirlenmesine yönelik politikaların tanımlanması

Güvenlik kontrol listesinin ilk maddesi her kuruluşun kural ve politikalarıyla ilgilidir. Ayrıca ağınızı korumaya başlamanın en iyi fikri, çalışanlarınızın neleri yapmasına izin verildiğini ve nelere izin verilmediğini açıklayan bir dizi politika geliştirmektir. Sistemlerin güvenli ve doğru şekilde nasıl kullanılacağını anlatmazsanız ve kullanıcılarınıza ağ güvenliğini öğretmezseniz, riskli davranışlarda bulunmaları muhtemeldir ve tüm ağ güvenliği çalışmalarınız boşa çıkar.

Tüm sistemleri kapsayan bir kabul edilebilir kullanım politikası, interneti nasıl kullanabileceğinizi ve hangi web sitelerine ve içeriklere erişmemeniz gerektiğini özetleyen bir internet erişim politikası oluşturmalısınız. E-postanın nasıl kullanılması gerektiğini ve e-postayla gönderilmesine veya alınmasına izin verilmeyen veri formatını belirten e-posta politikaları gereklidir.

Şüphesiz ağınıza uzaktan erişen çok sayıda çalışanınız olacaktır. Güvenli uzaktan erişimi ve VPN kullanımını kapsayan bir politika gereklidir. Kullanıcılarınızın kişisel cihaz getirmesine izin veriyorsanız BYOD politikası önemlidir. Politika ihlallerine ilişkin kuralları açıkça tanımlamalı ve ideal olarak otomatik teknik önlemler kullanarak güvenlik politikalarının uygulanmasını sağlamalısınız.

Sunucunun ve iş istasyonunun güvenliğini sağlama

Güvenlik kontrol listesinin en önemli ikinci maddesi iş güvenliği ile ilgilidir. Tüm sunucular ve iş istasyonları uygun şekilde güvence altına alınmalıdır. Yeni sunucuların ve iş istasyonlarının dağıtımına yönelik bir ağ güvenliği kontrol listesi oluşturarak her birinin kullanımdan önce uygun şekilde güvenlik altına alındığından emin olun.

Ad, IP adresi, tarih ve hizmet etiketi, konum ve her birinden sorumlu kişi dahil olmak üzere ağdaki tüm sunucuların ve iş istasyonlarının bir listesini oluşturun. Ayrıca tüm cihazların en son yazılımı çalıştırdığından ve tamamen güncel olduğundan emin olun. Ayrıca tüm cihazlarda antivirüs yazılımı kullanılmalıdır.

Yetkisiz harici erişimi önlemek için güvenlik duvarı kullanıldığından ve varsayılan ağ güvenliği kontrol listes kullanıcı adı ve parolanın değiştirildiğinden ve güçlü, benzersiz bir parola belirlendiğinden emin olun. Dahili ve harici erişim için Tümünü Reddet seçeneğini kullanın ve güvenlik duvarına eklenen tüm kuralların tam olarak belgelendiğinden emin olun. İzin verilen tüm güvenlik duvarı kurallarını devre dışı bırakın.

Sunucularınız için bir UPS satın alın ve UPS temsilcisinin, elektrik kesintisi durumunda sunucuları güvenli bir şekilde kapattığından emin olun.

- Yetkisiz erişim ve şüpheli etkinliklere karşı sunucu günlüklerini izleyin

- Sunucuların düzenli olarak yedeklendiğinden emin olun

- Ağ ekipmanı ve cihazları güvenlidir

- Ağa bağlanmasına izin verilen cihazların yanı sıra ağınızın da güvenli olduğundan emin olmanız gerekir.

Güvenli ekipman ve cihazların kullanımı

Ağınızın ve ağa bağlanmasına izin verilen tüm cihazların güvenli olduğundan emin olmanız gerekir. Ağ Ekipmanını yalnızca yetkili satıcılardan satın almalı ve Ağ Ekipmanına yetkisiz erişimi önlemek için fiziksel güvenlik kontrolleri uygulamalısınız. Bu madde aynı zamanda güvenlik kontrol listesinin de dikkat edilmesi gereken önemli maddelerinden biridir.

Ağ güvenliği kontrol listesinin bu bölümünden aşağıdaki noktalara dikkat etmeniz de oldukça önemlidir.

- Tüm işletim sistemlerinin güncel tutulduğundan ve işletim sistemi yükseltmelerinin yalnızca resmi kaynaklardan indirildiğinden emin olun.

- Cihaz adını ve tipini, konumunu, seri numarasını, servis etiketini ve cihazdan sorumlu kişiyi detaylandıran bir ağ donanımı listesi tutun.

- Yönetim kolaylığı ve tutarlılık için her ağ cihazı için standart ayarları kullanın

- Ağ ekipmanını mümkün olan en güvenli yapılandırmayı kullanacak şekilde yapılandırın. Kablosuz aygıtların WPA2 kullandığından, SSH sürüm 2 kullandığından ve telnet ile SSH1’i devre dışı bıraktığından emin olun.

- Uzaktan erişim için güçlü şifreler ayarladığınızdan emin olun.

- Harici aygıtların dahili ağa erişmesini önlemek için tüm etkin bağlantı ağ güvenliği kontrol listes noktalarını devre dışı bırakın. Ayrıca ziyaretçilerin dahili kaynaklarınıza erişememesini sağlamak için bir misafir ağı kurun.

- Ağın bazı bölümlerinin izole edilmesini sağlamak ve bir saldırı durumunda yanal hareketi önlemek için ağ bölümlemeyi kullanın.

- Yetkili kullanıcıların kimlik doğrulamasını etkinleştirmek için bir uzaktan yönetim çözümü kullanın.

- SNMP kullanmanız gerekiyorsa SNMPv3’ü kullanın. Varsayılan topluluk dizelerini değiştirin ve yetkili yönetim istasyonlarını ayarlayın. SNMP kullanmıyorsanız kapalı olduğundan emin olun.

Ağ güvenliği kontrol listesinden kullanıcı hesabı yönetimi

Yalnızca normal ve meşru amaçlarla kaynaklara erişmesi gereken kullanıcılara erişim hakları verin. Yönetici kimlik bilgilerinin kullanımını mümkün olduğunca sınırlayın. Yönetici hesapları yalnızca yönetim amacıyla kullanılmalıdır. Yönetim görevleri tamamlandığında, yönetici hesaplarından çıkış yapın ve rutin görevler için daha düşük ayrıcalıklara sahip başka bir hesap kullanın. Ağ güvenliği kontrol listesinde kullanıcı hesabı yönetimi oldukça önemlidir ve dikkat edilmelidir.

Her kullanıcının benzersiz bir hesaba ve şifreye sahip olduğundan emin olun ve çalışanlar şirketten ayrıldığında hesapların hızla silinmesini sağlayın. Bir şifre politikası oluşturun ve güçlü şifreler kullanın. Çalışanlarınızın güvenli şifrelerini hatırlamalarına yardımcı olmak için bir şifre yöneticisi kullanmayı düşünün.

Güvenlik açığı taraması

Ağ güvenliği kontrol listesindeki bir diğer önemli öğe, düzenli güvenlik açığı taramasıdır. Haftada bir tarama yapacak ve dahili planlanmış taramaları aylık olarak çalıştıracak şekilde yapılandırılması gereken bir güvenlik açığı tarama programını kullanarak güvenlik açıklarını düzenli olarak taramanız gerekir. Yerleşik taramalar, bilinmeyen cihazları veya kullanıcısı olmayan ağ cihazlarını tespit etmenize ve tüm yazılımların güncel olduğundan emin olmanıza yardımcı olur.

Tüm yazılım ve işletim sistemi çözümleri için güncellemeler düzenli olarak yayınlanmaktadır. Microsoft, güncellemeleri her ayın ikinci Salı günü yayınlar. Bazıları aktif olarak istismar edilen bilinen güvenlik açıklarını düzeltmek için güncellemeler yayınlanır. Yazılım kullanım ömrünün sonuna ulaştığında ve artık desteklenmediğinde yükseltilmeli veya kaldırılmalıdır.

Uç noktaların ve cihazların antivirüs ile korunması

Ağ güvenliği kontrol listesinin bu bölümünü bir güvenlik uzmanı olarak çalışma programınıza eklediğinizden emin olun. Mobil cihazlar da dahil olmak üzere tüm uç noktalarda antivirüs yazılımı yüklü olmalıdır. Antivirüs yazılımı otomatik olarak güncellenecek şekilde yapılandırılmalı ve ağ güvenliği kontrol listes taramalar düzenli olarak yapılmalıdır.

AV yazılımının dosyaları tarayacak şekilde yapılandırılması gerekir, aynı zamanda İnternet’ten kötü amaçlı yazılım indirilmesine karşı da koruma sağlar ve taramaların tüm çıkarılabilir sürücülerde gerçekleştirilmesi gerekir. USB gibi harici sürücüleri taramak da önemlidir.

E-posta güvenliği

E-posta, iş ağlarına erişim sağlamak için kullanılan en yaygın saldırı yöntemidir ve e-posta yönetimi ve güvenliği, ağ güvenliği kontrol listenize dahil edilmelidir. Siber saldırıların %90’ında kimlik avı kullanılıyor ve bunların çoğu e-posta yoluyla yapılıyor. E-posta aynı zamanda kötü amaçlı yazılım bulaşmasının yaygın bir kaynağıdır.

E-posta hesaplarınızın ele geçirilmesi ve iş bağlantılarınıza saldırmak için kullanılması durumunda ağınızı saldırılara karşı korumak ve itibarınıza zarar vermek için gelen ve giden e-postaları tarayan bir e-posta güvenlik çözümü kullanmalısınız.

E-posta güvenlik çözümünüz, e-posta sahteciliği saldırıları, kimlik avı, kötü amaçlı yazılım ve fidye yazılımları da dahil olmak üzere çok çeşitli e-posta tehditlerine karşı koruma sağlamalıdır.

Web güvenliği

İnternet, kötü amaçlı yazılım bulaşmalarının yaygın bir kaynağıdır ve kimlik avı saldırıları genellikle web tabanlı bir bileşene sahiptir ve birçok web tabanlı kuruluş için web güvenliği, ağ güvenliği kontrol listesindeki en önemli faktörlerden biridir. Ağın içindeki ve dışındaki kullanıcıları koruyacak, güvenli internet erişimi sağlamak için DNS filtresi gibi bir web filtreleme çözümü uygulamalısınız.

Filtreleme çözümünüz, HTTPS trafiğinin şifresini çözme, tarama ve yeniden şifreleme, dosya indirmeleri, medya akışı ve web sayfalarındaki kötü amaçlı komut dosyaları dahil olmak üzere kötü amaçlı yazılımları tarama yeteneğine sahip olmalıdır. Yetkisiz giden trafiği ve internet kontrollerinizi atlatma girişimlerini engellemek için bağlantı noktası engellemeyi kullanın.

Bir fidye yazılımı saldırısı, donanım arızası veya diğer yıkıcı veri imha olayı durumunda verileriniz kurtarılabilir olmalıdır. Verilerinizi düzenli olarak yedeklemeli ve birden fazla yedek oluşturmalısınız. İyi bir yaklaşım 3:2:1 stratejisidir. Üç yedek kopya alın, bunları iki farklı ortamda saklayın ve bir kopyayı iş yeri dışında saklayın.

Yedeklemelerin, özellikle de tesis dışında saklananların, ek güvenlik için şifrelenmesi gerekir. Yedeklemeler, verileri kurtarmak için kullanılamıyorsa işe yaramaz; bu nedenle, veri kurtarmanın mümkün olduğundan emin olmak için yedeklemelerin test edildiğinden emin olun. Yedekleme ortamı kullanım ömrünün sonuna ulaştığında ortamın güvenli bir şekilde imha edildiğinden emin olun. Potansiyel riskleri azaltmak için ağ güvenliği kontrol listenizde bu veri yedekleme stratejisini kullandığınızdan emin olun.

Trafik izleme ve kaydetme

Devam eden bir saldırının göstergesi olabilecek şüpheli etkinlikleri belirlemek için erişim ve trafik günlüklerini düzenli olarak kontrol etmelisiniz. Giriş bildirimlerinin etkinleştirildiğinden ve günlüklerin düzenli olarak kontrol edildiğinden emin olun. Yalnızca birkaç sunucunuz varsa bunu manuel olarak yapabilirsiniz ancak ideal olarak, uç noktalarınız ve ağ ekipmanınız tarafından oluşturulan güvenlik uyarılarının gerçek zamanlı analizini sağlayacak bir Güvenlik Bilgileri ve Olay Yönetimi (SIEM) çözümüne sahip olmanız gerekir.

Hesaplarda çok faktörlü kimlik doğrulamanın uygulanması

Çok faktörlü kimlik doğrulama, hesaba erişim izni verilmeden önce şifreye ek olarak ikinci bir faktörün sağlanmasını gerektirir. Artık saygın sistemler ve sosyal ağlar da iki veya çok adımlı oturum açmayı kullanıyor ve bunu bir güvenlik kontrol listesi olarak değerlendiriyor. Bu, hesaba izinsiz erişimi önlemek için şifre belirlemekten başka en önemli adımdır. Microsoft‘a göre çok faktörlü kimlik doğrulama, yetkisiz hesap erişim girişimlerinin %99,9’unu engelliyor.

Tehdit bilgileri

Bilgisayar korsanları ve kötü niyetli kullanıcılar tarafından ağlara erişim sağlamak için kullanılan en son tehditler ve taktikler, teknikler ve prosedürler (TTP) konusunda güncel kalmalısınız. Tehdit istihbaratı yaygın olarak mevcuttur. Bilgi güvenliği alanında uzman bir ekip ile uzman ve güncel kişiler kullanmalı ve her türlü saldırıya saldırmalısınız.

Güncel çalışmalar size yeni saldırı yöntemlerinin yanı sıra halihazırda istismar edilen güvenlik açıkları hakkında da net bir görünüm sunar. Bu, saldırıları önlemek için proaktif önlemler almanıza olanak tanır ve ağ güvenliği kontrol listenizde önemli bir faktördür.

Çalışanlara ağ güvenliği eğitimi

Bu ağ güvenliği kontrol listesini takip ederseniz ve yukarıdaki korumaların tümünü uygularsanız ağınız iyi bir şekilde korunacaktır; Ancak çalışanlarınız riskli davranışlarda bulunduğunda ve en iyi güvenlik uygulamalarından haberdar olmadığında, en güçlü ağ güvenliği savunmaları bile çözüm olmayacaktır.

Çalışanlara en iyi siber güvenlik uygulamalarını ve kimlik avı gibi tehditlerin nasıl tespit edileceğini öğretmek için ağ güvenliği farkındalığı eğitimi verilmelidir. Güvenlik farkındalığı eğitimleri düzenli olarak verilmeli, çalışanları en son tehditler konusunda güncel tutmalı ve bunu ağ güvenliği kontrol listenizin bir parçası haline getirmelisiniz.

Ağ güvenliği kontrol listesinde uzaktan erişim kontrolü

Ağ kaynaklarına uzaktan erişime izin vermek önemli risk taşır. Uzaktan erişim gerekli değilse, bunu hiç yapmayın. Çalışanların sistemlere uzaktan erişmesi gerekiyorsa eğitim verildiğinden ve yalnızca onaylı kanalların kullanıldığından emin olun.

Tüm uzak trafiği bir VPN üzerinden tünelleyin ve kaba kuvvet saldırılarını önlemek için bir dizi başarısız oturum açma denemesinden sonra hesapları kilitlemek için güçlü politikalar ayarlayın. Olağandışı erişim süreleri gibi şüpheli etkinlikleri belirlemek ve çok faktörlü kimlik doğrulamanın etkinleştirildiğinden emin olmak için uzaktan erişim günlüklerini düzenli olarak inceleyin.

Uzaktan erişim için çok güçlü şifreler belirleyin

- Harici aygıtların dahili ağa erişmesini önlemek için tüm etkin bağlantı noktalarını devre dışı bırakın. Ayrıca ziyaretçilerin dahili kaynaklarınıza erişememesini sağlamak için bir misafir ağı kurun.

- Ağın bazı bölümlerinin izole edilmesini sağlamak ve bir saldırı durumunda yanal hareketi önlemek için ağ bölümlemeyi kullanın.

- Yetkili kullanıcıların kimlik doğrulamasını etkinleştirmek için bir uzaktan yönetim çözümü kullanın.

Çözüm

Ağ güvenliği herhangi bir çevrimiçi işletmenin en önemli yönlerinden biridir. Günümüzde teknolojinin her yöne ilerlemesi ve saldırı vektörlerinin gelişip genişlemesi nedeniyle ağ güvenliğinin önemi iki katına çıkmıştır. Bir kuruluş veya birey olarak, bilgilerinize yetkisiz erişim veya sabotaj yapılmasını önleme sorumluluğunuz bulunmaktadır.

Yukarıda bahsettiğimiz ağ güvenliği kontrol listesini uygulamak olası riskleri mümkün olduğu kadar azaltabilir. Öte yandan her kuruluşun kendine ait bir ağ güvenliği kontrol listesi olması gerekir ve yukarıdaki maddeler güvenlik kontrol listesindeki en önemli faktörler olarak değerlendirilmektedir.